WordPress: Pirate themes and plugins “threaten” sites!

Pirated themes and plugins were the most common source of malware infections on WordPress sites in 2020, according to Wordfence, a website firewall application solution provider (WAF) for WordPress sites. The security company said the malware scanner detected more than 70 million malicious files on more than 1.2 million WordPress sites in 2020.

Specifically, the company stated on January 27th:

“Wordfence scanner detected malware coming from a nulled plugin or theme on 206,000 sites, representing over 17% of all infected sites.”

It is a malware strain of WordPress, known for using pirated/nulled themes for distribution.

Wordfence pointed out that this particular malware operation was so successful last year that it accounted for 13% of all infected sites in 2020.

However, WordPress sites were also infected with malware by other means besides pirated themes and plugins. The legal sites were also attacked and infected. Other methods through which these sites were violated were brute-force attacks against login forms and the use of exploit code that exploits vulnerabilities that have not been fixed.

As ZDNet reports, 2020 has been a huge year in terms of brute-force attacks. In particular, Wordfence noted that it noticed over 90 billion malicious and automated connection attempts.

It is worth noting that these attacks came from 57 million different IP addresses – probably part botnets and proxy networks – and amounted to 2,800 malicious connection attempts per second against Wordfence customers.

To mitigate these attacks, Wordfence recommended that website owners either develop a WAF or activate a two-factor authentication (2FA) solution for their accounts. When it comes to exploiting vulnerabilities, things have been just as serious, with Wordfence reporting more than 4.3 billion exploitation attempts in the last year.

WordPress: Pirate themes and plugins “threaten” sites!

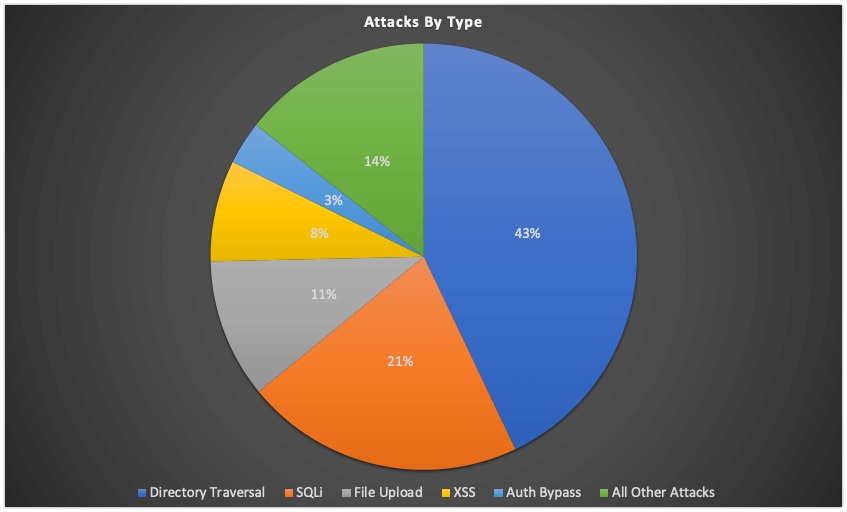

The most common form of vulnerability exploited by attackers last year was “directory traversals,” a type of error that hackers threaten to abuse to read files from WordPress installations (such as wp-config.php) or upload malicious files to a WordPress site.

Other exploit attempts were also based on SQL injection, remote code execution errors, cross-site scripting, or authentication override.

the Design Agency uses only legitimate software for your website. New project? Use this form. Yes, here!

Greek Text

WordPress: Πειρατικά themes και plugins «απειλούν» τα sites!

Τα πειρατικά themes και plugins ήταν η πιο κοινή πηγή μολύνσεων από malware σε WordPress sites το 2020, σύμφωνα με την Wordfence, έναν πάροχο λύσεων website application firewall (WAF) για WordPress sites. Η εταιρεία ασφαλείας ανέφερε ότι ο σαρωτής malware εντόπισε πάνω από 70 εκατομμύρια κακόβουλα αρχεία σε περισσότερα από 1,2 εκατομμύρια WordPress sites το 2020.

Συγκεκριμένα, η εταιρεία δήλωσε στις 27 Ιανουαρίου τα ακόλουθα:

«Ο σαρωτής της Wordfence εντόπισε malware που προερχόταν από ένα nulled plugin ή theme σε 206.000 sites, αντιπροσωπεύοντας πάνω από το 17% όλων των μολυσμένων sites.»

Από αυτά τα 206.000 sites, 154.928 μολύνθηκαν με μια έκδοση του WP-VCD malware. Πρόκειται για ένα στέλεχος malware του WordPress, που είναι γνωστό για τη χρήση πειρατικών / nulled themes για διανομή.

Η Wordfence επεσήμανε ότι αυτή η συγκεκριμένη λειτουργία malware ήταν τόσο επιτυχής το προηγούμενο έτος, που αντιπροσώπευε το 13% όλων των μολυσμένων sites το 2020.

Ωστόσο, τα WordPress sites μολύνθηκαν επίσης με malware με άλλα μέσα πέρα από πειρατικά themes και plugins. Τα νόιμιμα sites επίσης δέχθηκαν επίθεση και μολύνθηκαν. Άλλες μέθοδοι μέσω των οποίων παραβιάστηκαν αυτά τα sites, ήταν οι brute-force επιθέσεις ενάντια σε φόρμες σύνδεσης και η χρήση exploit code που εκμεταλλεύεται ευπάθειες που δεν έχουν επιδιορθωθεί.

Όπως αναφέρει το ZDNet, το 2020 ήταν μια τεράστια χρονιά όσον αφορά τις brute-force επιθέσεις. Ειδικότερα, η Wordfence σημείωσε ότι παρατήρησε πάνω από 90 δισεκατομμύρια κακόβουλες και αυτοματοποιημένες προσπάθειες σύνδεσης.

Αξίζει να σημειωθεί ότι αυτές οι επιθέσεις προήλθαν από 57 εκατομμύρια διαφορετικές διευθύνσεις IP – πιθανότατα μέρος botnets και proxy networks — και ανέρχονταν σε 2.800 κακόβουλες προσπάθειες σύνδεσης ανά δευτερόλεπτο εναντίον πελατών της Wordfence.

Για να μετριαστούν αυτές οι επιθέσεις, η Wordfence συνέστησε στους ιδιοκτήτες ιστότοπων είτε να αναπτύξουν ένα WAF, είτε να ενεργοποιήσουν μια λύση ελέγχου ταυτότητας δύο παραγόντων (2FA) για τους λογαριασμούς τους. Όσον αφορά την εκμετάλλευση ευπαθειών, τα πράγματα ήταν εξίσου σοβαρά, με τη Wordfence να αναφέρει περισσότερες από 4,3 δισεκατομμύρια απόπειρες εκμετάλλευσης τον τελευταίο χρόνο.

Η πιο κοινή μορφή ευπάθειας που εκμεταλλεύτηκαν οι επιτιθέμενοι το περασμένο έτος, ήταν το “directory traversals”, ένας τύπος σφάλματος που απειλούν οι χάκερς να καταχραστούν για να διαβάσουν αρχεία από εγκαταστάσεις WordPress (όπως το wp-config.php) ή να ανεβάσουν κακόβουλα αρχεία σε ένα WordPress site.

Άλλες απόπειρες εκμετάλλευσης βασίστηκαν επίσης σε έγχυση SQL, σφάλματα εκτέλεσης απομακρυσμένου κώδικα, cross-site scripting ή παράκαμψη ελέγχου ταυτότητας.

Η the Design Agency χρησιμοποιεί μόνο νόμιμο λογισμικό. Εχετε νέο πρότζεκτ; Χρησιμοποιήστε αυτή τη φόρμα!